This blog was originally conceived as a personal reference. Later I added notes and my publications

Thursday, March 14, 2013

DSLRs are more dangerous than "point and shoot" cameras in anonymity

DSLRs record the serial number of the camera in exif, but "point and shoot" cameras - not.

Tested on Canon A630, A650, SX10, 550D, 6D

Зеркалки опаснее мыльниц в плане анонимности.

Зеркалки записывают серийный номер камеры в exif, а мыльницы - нет.

Проверено на моделях Canon A630, A650, SX10, 550D, 6D

Российским спецслужбам дали возможность прослушивать Skype

Отслеживаться могут разговоры и местонахождение абонентов

У российских спецслужб появилась возможность отслеживать разговоры в Skype, рассказали «Ведомостям» несколько участников рынка информационной безопасности. Гендиректор Group-IB Илья Сачков говорит, что спецслужбы «уже пару лет» могут не только прослушивать, но и определять местоположение пользователя Skype. «Именно поэтому сотрудникам нашей компании, например, запрещено общаться на рабочие темы в Skype», — говорит Сачков.

После того как Microsoft в мае 2011 г. приобрела Skype, она снабдила клиента Skype технологией законного прослушивания, рассказывает исполнительный директор Peak Systems Максим Эмм. Теперь любого абонента можно переключить на специальный режим, при котором ключи шифрования, которые раньше генерировались на телефоне или компьютере абонента, будут генерироваться на сервере.

Получив доступ к серверу, можно прослушать разговор или прочитать переписку. Microsoft предоставляет возможность пользоваться этой технологией спецслужбам по всему миру, в том числе и российским, объясняет эксперт.

в китайской версии Skype есть специальный механизм для отслеживания действий абонента. Ученый Джеффри Нокел из Университета Нью-Мексико установил, что в китайский дистрибутив Skype встроен кейлоггер — специальная программа, фиксирующая действия пользователя на клавиатуре. Она проверяет тексты на содержание в них нежелательных слов и пересылает собранные логи «куда следует». Нокел составил даже перечень нежелательных слов: Тяньаньмэнь (площадь, где в 1989 г. были подавлены протестные акции), Human Rights Watch, «Репортеры без границ», BBC News и др.

Подробнее: http://www.vedomosti.ru/politics/news/10030771/skype_proslushivayut

Sunday, February 17, 2013

Заполните сами на себя досье, сетевые хомячки

- Расскажите друзьям о себе — укажите место своего рождения

- Может, на Одноклассниках есть ваша вторая половинка?

- место учебы — найдите школьных друзей!

Tuesday, January 1, 2013

Tracking Humans: A Fundamental Approach To Finding Missing Persons, Insurgents, Guerrillas, And Fugitives From The Law. David Diaz & V. L. McCann

Unlike many tracking manuals, this guide focuses on tracking humans, whether they're enemy combatants or lost children. Author David Diaz explains what it takes to be an expert tracker, from the physical stamina to the focus and perception necessary to do the job correctly. He explains the tools of the tracker and presents essential safety tips every tracker should know. Tracking Humans is an important tool for anyone dealing with missing persons—it could be an essential lifesaver.

Thursday, August 9, 2012

Выявление наружного наблюдения

Лёгкое и краткое руководство на тему наружного наблюдения, его определения и ухода от него, от неизвестного мне автора.

Выявление Наружного Наблюдения осуществляется путем тщательного изучения окружающей обстановки, с акцентированием внимания на неоднократные встречи с одними и теми же лицами (автотранспортными средствами) в различных точках маршрута движения.

Вы должны стремиться к тому, чтобы ваше восприятие окружающей обстановки постепенно становилось машинальным, автоматически фиксирующим любой подозрительный факт: незнакомая автомашина в привычном переулке, человек, который вроде бы читает газету, но вовсе не обращающий на нее внимания, женщина в будке телефона-автомата, разговаривающая с кем-то не набирая номера и одновременно внимательно наблюдающая за подъездом напротив.

Очень часто Наружное Наблюдение ведется не только за дверями вашего подъезда или входа в учреждение, где вы работаете, но и за вашими окнами, т.е. вы еще только начинаете надевать пальто, а бригада Наружного Наблюдения уже ждет, когда вы покажетесь из подъезда.

Выявление Наружного Наблюдения может быть "грубым" и "мягким". Для "грубого" стиля выявления Наружное Наблюдение характерно регулярное "завязывание" шнурков, периодический осмотр происходящего за спиной путем постоянного оглядывания, а также внезапные контакты с лицами, ведущими наблюдение.

Лиц, ведущих Наружное Наблюдение, особенно если это не профессионалы, характеризует скованность движений, волнение, стремление не встречаться взглядом с объектом наблюдения, использование средств оперативной связи (радиостанций, мобильных телефонов), неестественные передвижения и попытки спрятаться за укрытие или людей.

При ведении Наружного Наблюдения смена нижней части одежды (у мужчин - носков, ботинок, брюк, у женщин - колготок, туфель, юбок) значительно затруднена, что также дает возможность для расшифровки возможного Наружного Наблюдения.

Неоправданно длительное нахождение людей без видимых причин в автотранспорте и нарушение ими правил дорожного движения также может свидетельствовать о ведущемся за вами наблюдении.

Однако прежде чем, вы придете к твердому убеждению, что за вами следят, вам необходимо выполнить два простых правила.

Во-первых, необходимо реально оценить такую вещь, как степень вероятности наблюдения за вами и попытаться проанализировать цель его проведения и вероятных заказчиков.

Во-вторых, вам потребуется перепроверить вашу гипотезу о ведущемся за вами наблюдении. Только после сопоставления гипотезы с предполагаемыми и обнаруженными дополнительными наблюдениями, фактами и тактиками вы сможете с некоторой надежностью утверждать, что за вами действительно следят. Выявление Наружного Наблюдения в процессе движения пешим порядком, как и все связанное, с обеспечением вашей безопасности, предполагает творческий подход.

"Мягкое" выявление Наружного Наблюдения

Выявление Наружного Наблюдения в процессе движения пешим порядком, как и все связанное, с обеспечение вашей безопасности, предполагает творческий подход. Прежде всего, необходимо тщательно разработать проверочный маршрут и "легенду", подтверждающую его оправданность, т.е. каждая точка вашего маршрута должна быть как-то привязана к вашим служебным обязанностям и деловым интересам, личным нуждам и потребностям. Любые нелогичные отклонения от вашего постоянного графика (если вы его придерживаетесь) могут вызвать у ваших преследователей определенные подозрения и заставить их действовать более тонко и осторожно, что значительно осложняет задачу по выявлению НН. Чтобы это не происходило, старайтесь избегать стереотипов в своем поведении, варьируйте время выхода из дома, не используйте каждый день одну и ту же дорогу при движении на работу и с работы.

Для того чтобы качественно провериться и заодно затруднить ведение НН, необходимо разработать несколько маршрутов движения. Выявление Наружного Наблюдения на коротком маршруте и за небольшой промежуток времени достаточно затруднительно. Оптимальное время качественной проверки варьируется в пределах от часа до полутора. Движение по выбранному маршруту пешим порядком должно сочетаться с посадками в общественный транспорт. Последнее служит двум целям: во-первых, вы заставляете ваших преследователей понервничать из-за боязни вас потерять в толкучке и, во-вторых, разрабатывая маршрут, выбирая улицы с оживленным движением, вы затрудняете координацию их действий.

В больших городах, где имеется метрополитен, очень эффективно использовать его в целях ухода от НН. Как правило, бригада наблюдения делится на две части один-два человека сопровождает объект Наружного Наблюдения пешком, другие находятся в автотранспорте и следуют на нем за объектом. Члены бригады НН, находящиеся в автомашине, координирует, свои действия с коллегами по радиосвязи, стараясь прибыть в указанную точку с опережением. Поэтому маршрут движения на метро нужно выбирать таким способом, чтобы использовать те линии, которые проходят под водой, улицами и проспектами с интенсивным движением и частыми автомобильными пробками. При правильном выборе маршрута автомобиль бригады Наружного Наблюдения проигрывает поездам метро в оперативности. Бригада Наружное Наблюдение оказывается разобщенной и разбросанной по городу. В этот момент и можно воспользоваться заранее приготовленным "сюрпризом" для ухода из-под наблюдения.

Отсечение автомашины бригады Наружного Наблюдения возможно и при использовании такого тактического приема, как движение пешком по улице с односторонним встречным движением. Пока автомобиль с бригадой Наружного Наблюдения будет искать объезд, вы остаетесь с наблюдателем один на один, что значительно облегчает как выявление Наружного Наблюдения, так и уход из-под него.

Очень эффективен прием - переход на противоположную сторону улицы. Особенно высокие результаты этот прием показывает в местах с небольшим количеством прохожих.

Методика проверки достаточно проста. Двигаясь по заранее определенному маршруту, вы подходите к кромке тротуара, соприкасающемуся с проезжей частью, и оборачиваетесь в сторону приближающегося транспорта с вполне понятной целью осмотра проезжей части с тем, чтобы убедиться в безопасности перехода через улицу. В течение трех-пяти секунд вы спокойно можете рассматривать улицу, а также людей попавших в поле вашего зрения. Всех их рекомендуется запомнить, чтобы при последующем попадании их вам на глаза по частоте повторяемости можно было бы судить об их истинном интересе к вам.

Для выявления Наружного Наблюдения широко применяется прием с использованием телефона-автомата. Двигаясь по улице, вы заходите в телефонную будку и, набирая номер, как бы невзначай окидываете взглядом пройденный путь, запоминая там все самое значимое. Наиболее эффективно использование телефонов-автоматов, расположенных сразу же за углом здания или внутри его арки.

Продумывая, проверочный маршрут движения, выберите несколько отрезков пути, где бы вы проходили мимо витрин магазинов и киосков таким образом, чтобы в них зеркально отражалось направление вашего движения. В данном случае вы, не вызывая подозрений, можете разглядывать содержимое прилавков и попутно наблюдать за действиями следующих за вами людей.

Нередко магазины бывают, расположены на некотором возвышении и для того, чтобы туда попасть, приходится подниматься по ступенькам, направленным в сторону, обратную вашему первоначальному движению. Здесь также предоставляется масса возможностей по проверке наличия "хвоста".

Сами магазины также представляют собой прекрасную возможность для выявления наблюдения. Передвигаясь из отдела в отдел, от прилавка к прилавку, пробивая чек в кассе, имеется масса возможностей изменить направление движения и визуально оценить идущих навстречу людей.

С большим эффектом можно использовать входы в магазины, находящиеся в подворотнях или углах зданий. Ваше внезапное исчезновение там заставляет преследователей понервничать, и как следствие этого, раскрыть себя, например, ускорением шага, беспричинным метанием по улице, бесцеремонным разглядыванием прохожих.

Вы же, находясь в укрытии, через окна или стеклянные двери имеете возможность, верно, идентифицировать ведущееся за вами наблюдение.

Отдельно хотелось бы остановиться на выявлении Наружного Наблюдения в общественном транспорте.

Входить в общественный транспорт (трамвай, автобус, троллейбус) рекомендуется с задней площадки, там же лучше и находиться во время всей дальнейшей поездки, чтобы не только визуально контролировать весь салон транспортного средства, но и иметь возможность контроля транспорта движущегося параллельно вашему маршруту.

Обычно лицо, ведущее наблюдение, также заходит с задней площадки и старается занять позицию за вашей спиной, чтобы исключить возможность потерять вас из виду, особенно при остановках.

Находясь в общественном транспорте, не привлекая к себе внимания, внимательно оцените обстановку. Помните, при обеспечении собственной безопасности мелочей не бывает, ведь как говорил старина Мюллер "маленькая ложь, рождает большие подозрения".

Лица, ведущие наблюдение, в силу профессиональной специфики избегают не только прямых взглядов, но и любых визуальных контактов с объектом наблюдения. Если кто-то принципиально не хочет встречаться с вами взглядом и прячет глаза при любом повороте в его сторону, возьмите себе это на заметку и, перепроверив полученную информацию, действуйте согласно складывающейся обстановке.

Выявление возможного наружного наблюдения при проведении мероприятий по контрнаблюдению

Контрнаблюдение является самым эффективным приемом обнаружения "чужого" наружного наблюдения. Смысл контрнаблюдения состоит в расстановке в определенных контрольных точках маршрута движения объекта контрнаблюдения (ОКН) постов КВН (контроля визуального наблюдения). Пост КВН должен быть соответствующим образом укрыт и залегендирован. Оптимальным укрытием для него являются подъезды близлежащих домов, магазины, кафе, автомобили. Наблюдатели должны занять свои позиции за 30-40 минут до прохождения объектом контрнаблюдения обозначенной контрольной точки маршрута и покинуть их спустя 30-40 минут после ее прохождения. В процессе контрнаблюдения должны фиксироваться все несоответствия в облике и поведении находящихся в зоне визуального контроля поста людей, транспортных средств, признаки ведущегося наблюдения из близлежащих зданий и строений, транспортные средства с одним или несколькими пассажирами, покидающими зону визуального контроля сразу после прохождения ОКН.При проведении мероприятий по контрнаблюдению, например, в целях контроля возможного Наружного Наблюдения со стороны криминальных структур за руководством фирмы, рекомендуется обращать внимание на наличие в припаркованном автотранспорте большого количества головных уборов, "лишней" верхней одежды, термосов и сосудов с широким горлом. Также необходимо внимательно наблюдать за зашторенными окнами близлежащих зданий с целью выявления ведущегося из них Наружного Наблюдения, фото- и видеосъемки.

Способы ухода от наблюдения

- Продолжительное петляние в многолюдных (метро, вещевые рынки, вокзалы...) местах.

- Использование проходных подъездов, квартир или дворов и всех прочих "черных" ходов.

- Частая смена транспорта.

- Переходы в метро с одной линии на другую.

- Применение лабиринтных маршрутов.

- Неожиданное ускорение после поворота за угол с намерением проскочить заметно дальше, чем можно было ожидать при обычной скорости движения.

- Покидание мчащегося транспорта в кратковременные моменты его явного ухода из-под контроля.

- Неожиданный проезд на красный свет или же под опускающимся шлагбаумом.

- Создание у сопровождающих впечатления движения в хорошо известном направлении и неожиданное ускользание с предполагаемого маршрута.

- Вход и выход из общественного транспорта при закрытии его дверей.

- Изменение внешнего облика и походки в краткие периоды обоснованного ускользания от визуального контроля (в туалете, в подъезде, у друзей...).

- Явная агрессия по отношению к выявленному наблюдателю с перспективой разжигания скандала.

Thursday, May 3, 2012

Ghost In The Wires. Kevin D. Mitnick, William L. Simon

Kevin Mitnick, the world's most wanted computer hacker, managed to hack into some of the country's most powerful - and seemingly impenetrable - agencies and companies. By conning employees into giving him private information and maneuvering through layers of security, he gained access to data that no one else could. The suspenseful heart of the book unfolds as Mitnick disappears on a three-year run from the FBI. He creates fake identities, finds jobs at a law firm and hospital, and keeps tabs on his myriad pursuers - all while continuing to hack into computer systems and phone company switches that were considered flawless. A modern, technology-driven adventure story, GHOST IN THE WIRES is a dramatic account of the joy of outsmarting security programs, the satisfaction of code-cracking, and the thrill of unbelievable escape.

Wednesday, October 5, 2011

Why are there no quality maps in the public domain?

Верность картографии привела к измене

Бывшему геодезисту дали срок за шпионаж в пользу американских ракет

Сделка с правосудием позволила Геннадию Сипачеву получить предельно мягкое наказание

Фото: Евгений Антонов/пресс-служба Мосгорсуда

Мосгорсуд приговорил к четырем годам колонии строгого режима программиста из Екатеринбурга Геннадия Сипачева. Он признан виновным в государственной измене в форме шпионажа. По данным ФСБ, господин Сипачев через интернет передавал разведывательным структурам США секретные карты Генштаба вооруженных сил РФ. Мягкость приговора объясняется тем, что обвиняемый пошел на сделку с правосудием, полностью признал свою вину и раскаялся в содеянном.

57-летнего Геннадия Сипачева сотрудники ФСБ задержали в декабре 2008 года в Екатеринбурге, где он работал программистом в одной из коммерческих фирм. По словам адвоката Юрия Артеменкова, вменяемое его клиенту преступление — государственная измена в форме шпионажа — никак не связано с его работой. "Его погубило хобби",— пояснил адвокат. По словам защитника, господин Сипачев, геодезист по первому образованию, активно увлекается астрономией, туризмом и географией. При этом, по словам адвоката, он считается одним из крупнейших в мире коллекционеров географических и топографических карт. Во всяком случае, в своих блогах коллекционеры редких карт советуют обращаться за консультациями именно к господину Сипачеву.

В поле зрения контрразведчиков Геннадий Сипачев попал, после того как вступил в контакт с крупной картографической организацией East View Cartography. Как считает следствие, под прикрытием этой организации действовали разведывательные структуры Пентагона, по заданию которых господин Сипачев "собирал, хранил и передавал за рубеж по интернету содержащие государственную тайну карты Генштаба ВС РФ". Эти карты Пентагон, по мнению чекистов, намеревался использовать для корректировки систем наведения крылатых ракет для повышения точности поражения целей на территории РФ.

"Впервые в практике расследования уголовных дел указанной категории с обвиняемым, полностью признавшим свою вину и раскаявшимся в содеянном, было заключено досудебное соглашение, в соответствии с которым Геннадий Сипачев оказал активное содействие следствию в раскрытии и расследовании преступления, а также выявлении деятельности других лиц",— сообщили "Ъ" в пресс-службе Мосгорсуда. С учетом того, что господин Сипачев заключил сделку с правосудием, ему было назначено более мягкое наказание, чем предусмотрено законом за "государственную измену" (ст. 275 УК РФ предусматривает от 12 до 20 лет лишения свободы).

"Моего подзащитного вряд ли можно поставить в один ряд с отъявленными предателями родины,— заявил "Ъ" адвокат Артеменков.— Картами с East View Cartography он обменивался абсолютно бескорыстно, для пополнения своей коллекции. При этом до серьезного сотрудничества дело у них даже не дошло".

Вынесенный Мосгорсудом беспрецедентно мягкий приговор Юрий Артеменков назвал победой Геннадия Сипачева, который, по словам защитника, практически все время следствия находился в стрессовом состоянии, опасаясь, что в действительности его накажут "по всей строгости закона". "С учетом того, что прокурор просил приговорить его к шести годам лишения свободы, защита настраивала господина Сипачева как минимум на пять лет, а вышло еще меньше",— добавил адвокат. По словам господина Артеменкова, вопрос обжалования приговора с клиентом он пока не обсуждал, но, учитывая и без того небольшой срок, делать это они, скорее всего, не станут.

"Мы впервые слышим об этом деле,— сказал вчера "Ъ", в свою очередь, представитель East View Cartographic Родни Бурсмит.— Однако в интернете мы смогли найти сообщения на эту тему. Человек с таким именем никогда не работал на East View, и никакие государственные органы не связывались с нами по этому поводу. Мы не знаем, почему нас упоминают в связи с этим делом".

Олег Рубникович, Седа Егикян

Источник: http://www.kommersant.ru/Doc-rss/1368442

Wednesday, June 8, 2011

Microsoft готова передать ФСБ шифровальный алгоритм Skype

«Я бы хотел это сделать», – заявил президент «Microsoft Россия» Николай Прянишников.

При этом Прянишников подчеркнул, что этот вопрос еще не обсуждался, сообщает «Интерфакс».

«Надо пройти еще несколько этапов интеграции», – добавил он. Он напомнил, что общий подход Microsoft в России – «сотрудничество и партнерство с государством».

В частности, Microsoft открыла российским спецслужбам исходные коды своих программных продуктов. «Мы хотим развивать нашу совместную с ФСБ лабораторию», – сказал Прянишников.

В апреле ФСБ публично объявило о своем недовольстве тем, что не имеет контроля над Skype.

Начальник центра защиты информации и спецсвязи ФСБ Александр Андреечкин заявил, что их беспокоит работа на территории России Gmail, Skype, других интернет-сервисов, использующих зарубежные алгоритмы шифрования. По его мнению, эти сервисы могут представлять угрозу национальной безопасности России, так как в них используются алгоритмы кодирования, недоступные для расшифровки спецслужбами.

Как пояснил по его итогам замглавы Минкомсвязи Илья Массух, ФСБ предложила запретить в России использование этих сервисов, объяснив это тем, что использование в них систем шифрования затрудняет осуществление оперативных мероприятий. В итоге власти решили создать межведомственную рабочую группу, которая к 1 октября должна выработать предложения правительству по урегулированию вопроса использования криптографических средств в сетях связи общего пользования.

http://www.gazeta.ru/news/lastnews/2011/06/08/n_1875049.shtml

Friday, May 20, 2011

Хотите чтобы Tor заработал по-настоящему?

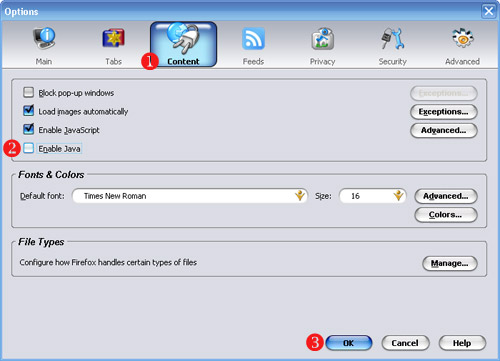

- Tor защищает только те сетевые приложения, которые посылают свой трафик через Tor — он не может волшебным образом сделать весь ваш трафик анонимным просто потому, что вы установили Tor. Мы рекомендуем использовать Firefox с расширением Torbutton.

- Torbutton блокирует такие плагины обозревателей как Java, Flash, ActiveX, RealPlayer, Quicktime, Adobe PDF и другиe: использованы для раскрытия вашего IP-адреса. Например, это означает, что по умолчанию Вы не можете пользоваться Youtube. Если вам действительно нужен доступ к Youtube, вы можете перенастроить Torbutton, чтобы разрешить доступ к Youtube, но знайте, что тем самым вы открываете себя для потенциальных атак. Кроме того, такие расширения как панель инструментов Google узнают дополнительную информацию о сайтах, которые вы посещаете: они могут идти в обход Tor и/или разглашать приватную информацию. Некоторые предпочитают использовать два разных браузера (один для Tor, и другой - для работы в сети без Tor).

- Будьте осторожны с куки: если вы использовали браузер без Tor и сайт выдал вам куки, оно может идентифицировать вас, даже если вы начнете использовать Tor снова. Torbutton пытается обработать куки безопасно. CookieCuller может помочь в сохранении тех куки, которые вы не хотите потерять.

- Tor анонимизирует источник вашего трафика, и шифрует всё между вами и сетью Tor, и всё внутри сети Tor, но он не может зашифровать ваш трафик между сетью Tor и конечным получателем информации. Если вы передаете конфиденциальную информацию, вам следует дополнительно позаботится о шифровке передачи информации, как если бы вы работали без Tor — HTTPS или или иной способ шифровки и аутентификации из конца в конец. HTTPS Everywhere - расширение Firefox, разработанное совместно Tor Project и Electronic Frontier Foundation. Оно шифрует ваши связи с рядом крупных веб-сайтов.

- Хотя Tor и блокирует атаки на вашу локальную сеть с целью выявления вашего расположения и воздействия на него, следует сказать о новых рисках: злонамеренные или неправильно настроенные выходные узлы Tor могут переслать вам неверную страницу, или даже послать вам встроенный Java-апплет так, как будто он от домена, которому вы доверяете. Будьте осторожны и не открывайте приложения и документы, скачанные через сеть Tor, предварительно не убедившись в их целостности.

- Tor пытается предотвратить, чтобы атакующие узнали, к какому компьютеры вы подключаетесь. Это не мешает кому либо, наблюдающему ваш трафик, понять, что вы используете Tor. Вы можете смягчить (но не в полном объеме устранить) этот риск с использованием моста реле Tor , а не непосредственного подключения к сети общего пользования Tor; но в конечном итоге лучшей защитой здесь является социальный подход: чем больше пользователей Tor рядом с вами и более разнообразны их интересы, тем менее опасным будет тот факт, что вы один из них.

Sunday, May 8, 2011

Tor

Что такое Tor?

Tor является свободным программным обеспечением и открытой сетью, в помошь вам для защиты от сетевого надзора, известного как анализ трафика, угрожающего персональной свободе и приватности, конфиденциальности бизнес контактов и связей, и государственной безопасностиПочему Анонимность Важна

Tor защищает вас за счет маршрутизации вашего сетевого трафика по распределенной сети серверов, запущенных добровольцами со всего мира: это не дает возможности отслеживать ваше интернет-соединение, узнавать, какие сайты вы посещаете, и это предотвращает от того, чтобы сайты, которые вы посещаете, узнали ваше физическое местоположение. Tor работает со многими существующими приложениями, включая веб-браузеры, системы мгновенного обмена сообщениями, удалёнными логинами и другими приложениями на основе протокола TCP.Кто Использует Tor?

Семья и друзья

Такие люди, как вы и ваша семья, используют Tor, чтобы защитить себя, своих детей, и их достоинство при использовании Интернета.Предприниматели

Предприниматели используют Tor для исследования конкуренции, сохранения конфиденциальности бизнес-стратегии, содействия внутренней подотчетности.Активисты

Активисты используют Tor, чтобы анонимно сообщать о нарушениях из опасных зон. Информаторы используют Tor, чтобы безопасно для себя проинформировать о коррупции.СМИ

Журналисты и СМИ используют Tor для защиты своих исследований и источников в Интернете.Военные и правоохранители

Вооруженные силы и правоохранительные органы используют Tor для защиты своих коммуникаций, исследований, и он-лайн сбора разведывательных данных.

Thursday, April 14, 2011

Anonymous Blogging with WordPress & Tor

An early draft of this guide was written by Ethan Zuckerman on April 13, 2005 and updated on October 1, 2006. On August 8, 2007 Global Voices Advocacy published an updated and linkable, blogging-friendly, HTML version of the guide, along with a downloadable PDF file. On March 10th, 2009, the guide has been updated once again so that all the tips are also compatible with Tor's recent update.

An early draft of this guide was written by Ethan Zuckerman on April 13, 2005 and updated on October 1, 2006. On August 8, 2007 Global Voices Advocacy published an updated and linkable, blogging-friendly, HTML version of the guide, along with a downloadable PDF file. On March 10th, 2009, the guide has been updated once again so that all the tips are also compatible with Tor's recent update.By Ethan Zuckerman

Introduction

Disclaimer

I - Writing from shared computers

Zero Install Bundle for Windows (for any portable media drive)

a) Download Tor Browser Bundle

b) Extract the Tor Browser file in your USB key

II - Writing from your personal computer

Step 1: Disguise your IP

a) Install Firefox.

b) Install Tor.

c) Install Torbutton.

d) Turn on Tor in Firefox and test it out.

What if Tor never connects?

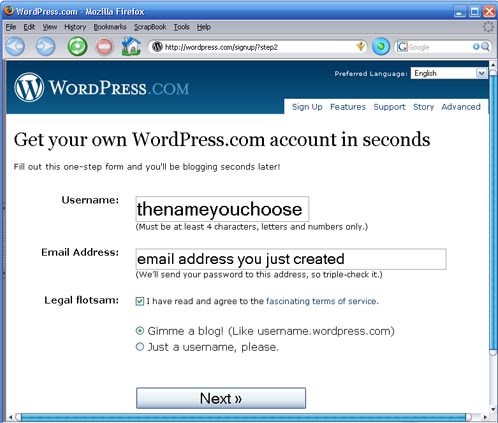

Step 2: Generate a new, hard to trace email account.

a) Choose a webmail provider.

b) Sign up for a new email account

c) Make sure you’re able to log onto the mail service.

Step 3: Register your new anonymous blog.

a) Turn Tor on in your browser.

b) WordPress activation link.

Log into your new blog.

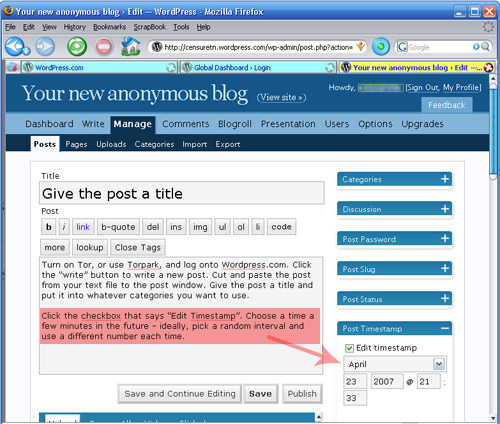

Step 4: Post to your blog.

a) Write your blog post offline.

b) Log onto WordPress.com.

Edit Timestamp.

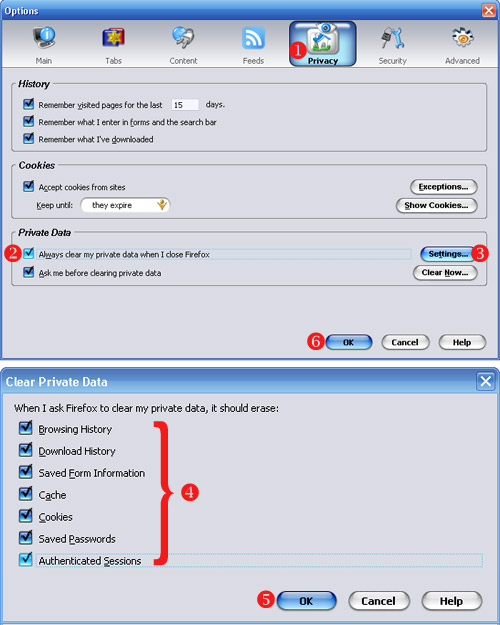

Step 5: Cover your tracks

a) Securely erase the rough drafts

b) Clear your browser history, cookies and passwords from Firefox.

Some parting thoughts.

A final thought on anonymity.

Show your support!

Introduction

One of the great joys of working on Global Voices has been having the chance to work with people who are expressing themselves despite powerful forces working to keep them silent. I’ve worked with a number of authors who’ve wanted to write about political or personal matters online, but who felt they couldn’t write online unless they could ensure that their writing couldn’t be traced to their identity. These authors include human rights activists in dozens of nations, aid workers in repressive countries as well as whistleblowers within companies and governments.

I wrote a technical guide to anonymous blogging some months back and posted it on Global Voices, outlining several different methods for blogging anonymously. Since then, I’ve led workshops in different corners of the world and have gotten comfortable teaching a particular set of tools - Tor, WordPress and various free email accounts - which used in combination can provide a very high level of anonymity. The guide that follows below doesn’t offer you any options - it just walks you through one particular solution in detail.

You can feel free to ignore the “why” sections of the guide if you want a quicker read and if you’re the sort of person who doesn’t need to know why to do something. I hope to format this more prettily at some point in the future, allowing the “why” sections to be expanded and compressed, making the whole document a lot shorter.

If I’ve been unclear somewhere in the document or got something wrong, please let me know in the comments - this is a draft which I hope to clean up before posting it on Global Voices. Should you find it useful and want to disseminate it further, feel free - like almost everything on this site, it’s licensed under a Creative Commons 2.5 Attribution license, which means you’re free to print it on coffee cups and sell them, if you think there’s a market and money to be made.

Disclaimer

If you follow these directions exactly, you’ll sharply reduce the chances that your identity will be linked to your online writing through technical means - i.e., through a government or law enforcement agency obtaining records from an Internet Service Provider. Unfortunately, I cannot guarantee that they work in all circumstances, including your circumstances, nor can I accept liability, criminal or civil, should use or misuse of these directions get you into legal, civil or personal trouble.

These directions do nothing to prevent you from being linked through other technical means, like keystroke logging (the installation of a program on your computer to record your keystrokes) or traditional surveillance (watching the screen of your computer using a camera or telescope). The truth is, most people get linked to their writing through non-technical means: they write something that leaves clues to their identity, or they share their identity with someone who turns out not to be trustworthy. I can’t help you on those fronts except to tell you to be careful and smart. For a better guide to the “careful and smart” side of things, I recommend EFF’s “How to Blog Safely” guide.

Onto the geekery:

I - Writing from shared computers

If you’re going to be writing primarily from shared computers (like cybercafe computers) or you’re unable to install software on a computer, please follow the steps below to run Tor Browser Bundle without needing to install any software.

In case you'll be blogging primarily from your personal computer, where you can install software, please refer to the chapter II.

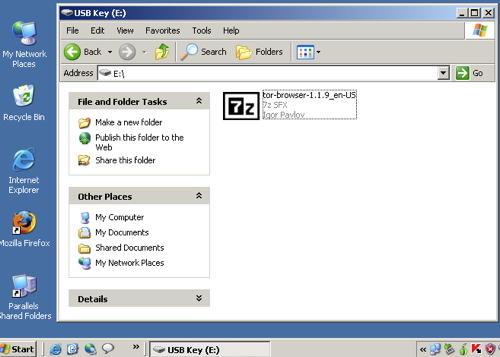

Zero Install Bundle for Windows (for any portable media drive)

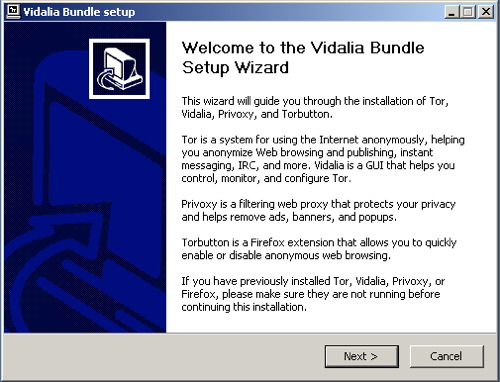

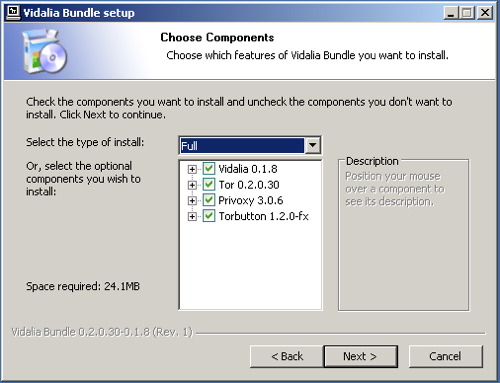

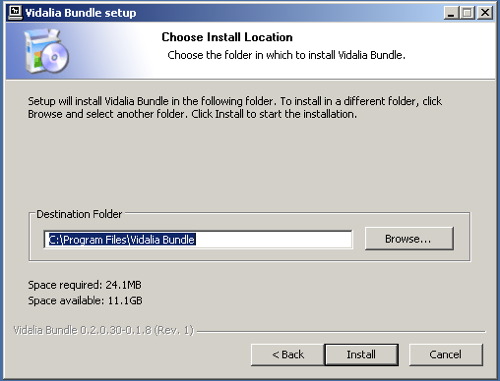

We recommend that you download the Zero Install Bundle for Windows, a great pre-configured Tor bundle with self contained Mozilla Firefox browser for USB drives or any portable media (SD Card, Hard Drives, Compact Flash Card). Tor Browser is an open source version of a portable browser developed by Tor Project. It is a highly customized version of the Firefox browser with Tor, Vidalia, caching http proxy called Polipo, Firefox, and Torbutton already installed. It’s designed to be placed on a USB key so that you can access Tor from shared computers that don’t permit you to install software.

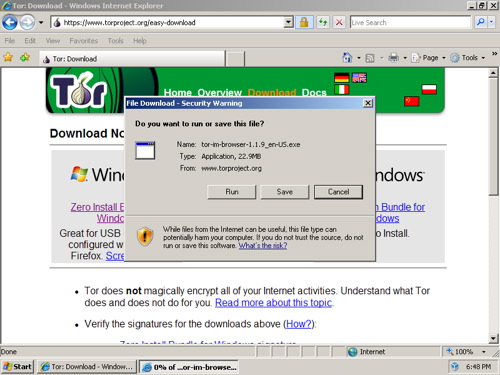

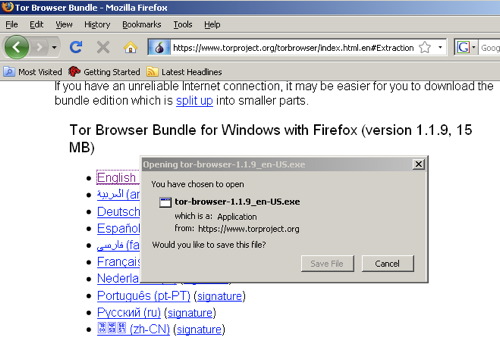

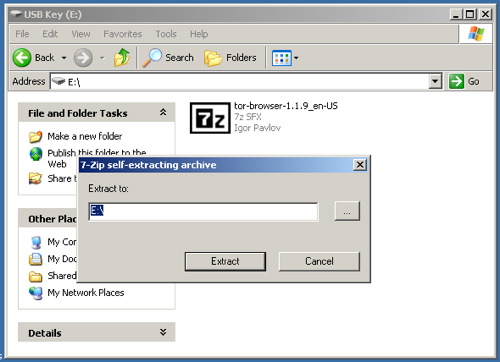

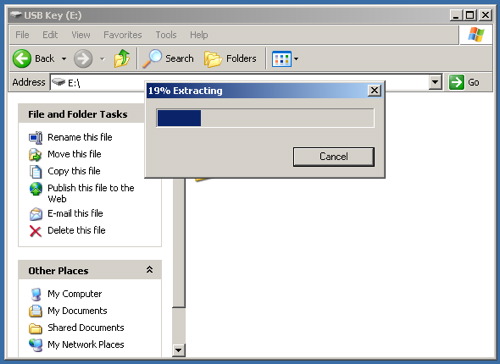

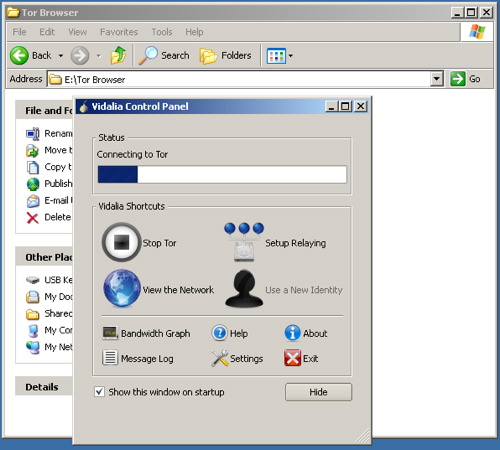

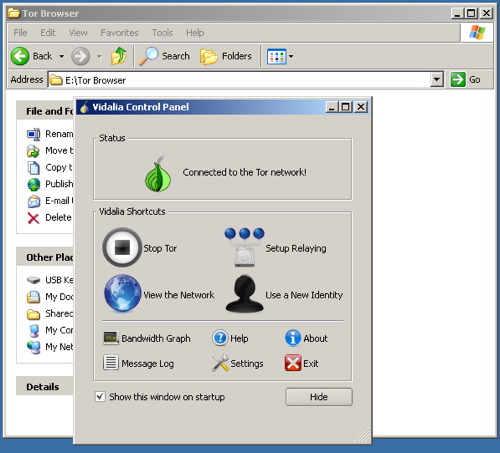

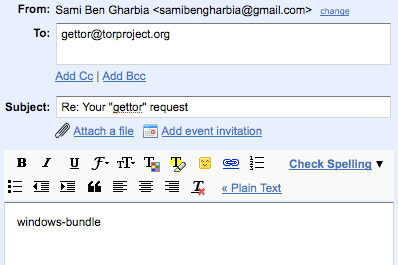

a) Download Tor Browser Bundle. Download the package for your preferred language from the Tor project website onto a computer where you can save files. Insert your USB key and copy the Tor Browser Bundle onto the key. Using this USB key and any Windows computer where you can insert a USB key, you can access a Tor-protected browser. On this shared computer, quit the existing web browser. Insert the key, find the key’s filesystem on the Desktop, and double-click the Start Tor Browser.exe. The Vidalia window will shortly appear.

Remember that you can download Tor Browser Bundle from Tor project website or choose the package for your preferred language from Tor Browser Bundle download page.

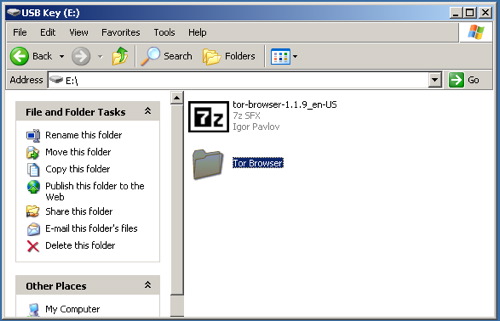

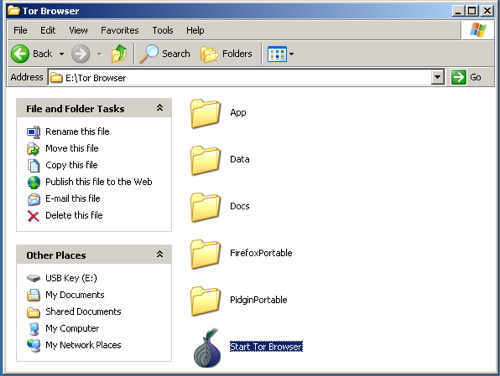

b) Extract the file in your USB key, open the “Tor Browser” folder and click on the “Start Tor Browser”. After connecting to the Tor Network, Tor-enabled Firefox browser will start automatically by visiting the Tor Test page. Make sure you get a “ Congratulations. You are using Tor.” message.

Otherwise you will get this message telling you that “Sorry. You are not using Tor. If you are attempting to use a Tor client, please refer to the Tor website and specifically the instructions for configuring your Tor client.”

II - Writing from your personal computer

Now, if you will be blogging primarily from your personal computer, where you can install software, please follow the steps below.

Step 1: Disguise your IP.

Every computer on the internet has or shares an IP address. These addresses aren’t the same thing as a physical address, but they can lead a smart system administrator to your physical address. In particular, if you work for an ISP, you can often associate an IP address with the phone number that requested that IP at a specific time. So before we do anything anonymous on the Internet, we need to disguise our IP.

What to do if you want to blog from your home or work machine:

a) Install Firefox. Download it at the Mozilla site and install it on the main machine you blog from.

Internet Explorer has some egregious security holes that can compromise your online security. These holes tend to go unpatched for longer on IE than on other browsers. (Don’t believe me? Ask Bruce Schneier.) It’s the browser most vulnerable to spyware you might inadvertently download from a website. And many of the privacy tools being released are being written specifically to work with Firefox, including Torbutton, which we’ll be using in a future step.

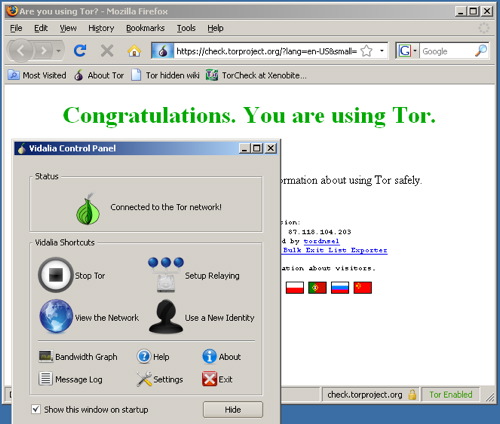

b) Install Tor. Download the program from the Tor site. If access to Tor main website is blocked in your country, there are a few mirrors of it in other places where it can also be downloaded from. You can also go to googl cache for viewing the mirrors page by googling for “site:torproject.org mirrors“. Pick the “latest stable release” for your platform and download it onto your desktop. Follow the instructions that are linked to the right of the release you downloaded. You’ll install two software packages and need to make some changes to the settings within your new installation of Firefox.

- tor-im-browser-bundle

- windows-bundle

- panther-bundle

- tor-browser-bundle

- source-bundle

- tiger-bundle

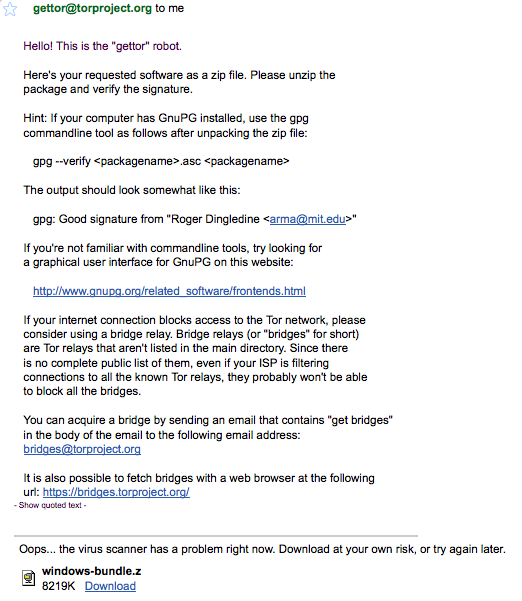

Shortly after sending your email, you will receive an email from “Gettor” robot with the requested software as a zip file. Unzip the package and verify the signature.

Why?

Tor is a very sophisticated network of proxy servers. Proxy servers request a web page on your behalf, which means that the web server doesn’t see the IP address of the computer requesting the webpage. When you access Tor, you’re using three different proxy servers to retrieve each webpage. The pages are encrypted in transit between servers, and even if one or two of the servers in the chain were compromised, it would be very difficult to see what webpage you were retrieving or posting to.

Tor installs another piece of software, Privoxy, which increases the security settings on your browser, blocking cookies and other pieces of tracking software. Conveniently, it also blocks many ads you encounter on webpages.

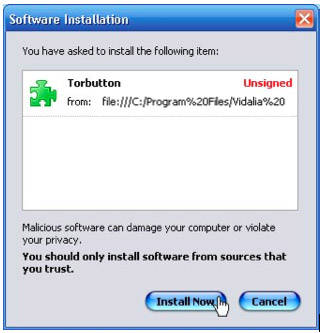

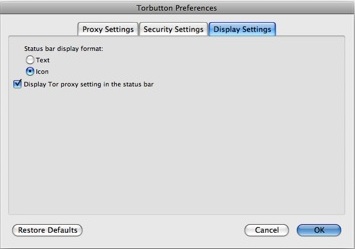

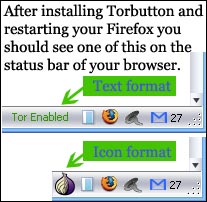

c) The bundle installs also the Torbutton Firefox plugin for you. It will simply ask you for permission to install itself from the downloaded package. Click “Install Now”, restart your Firefox, and you're all set:

Why?

Turning on Tor by hand means remembering to change your browser preferences to use a proxy server. This is a muiltistep process, which people sometimes forget to do. Torbutton makes the process a single mouse click and reminds you whether you’re using Tor or not, which can be very helpful.

You may find that Tor slows down your web use - this is a result of the fact that Tor requests are routed through three proxies before reaching the webserver. Some folks - me included - use Tor only in situations where it’s important to disguise identity and turn it off otherwise - Torbutton makes this very easy.

It’s always a good idea to see whether the software you’ve installed works, especially when it’s doing something as important as Tor is. The page you’re accessing is checking to see what IP address your request is coming from. If it’s from a known Tor node, Tor is working correctly and your IP is disguised - if not, something’s wrong and you should try to figure out why Tor isn’t working correctly.

What if Tor never connects? FAQ about problems with running Tor properly. In case your internet connection blocks access to the Tor network and in case the Vidalia onion icon in the system tray is always yellow, you may consider using bridge relays. This would be the next logical step to get you connected to the Tor network.

If you have problems connecting to the Tor network you should read the

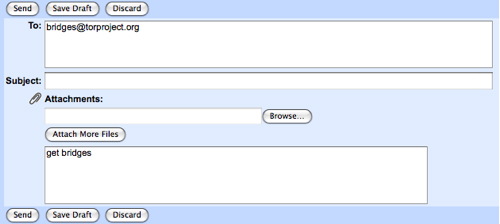

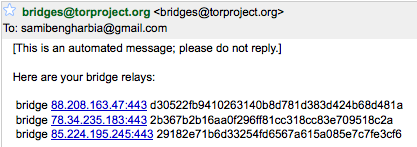

Bridge relays (or “bridges” for short) are Tor relays that aren't listed in the main Tor directory. Since there is no complete public list of them, even if your ISP is filtering connections to all the known Tor relays, they probably won't be able to block all the bridges. If you suspect your access to the Tor network is being blocked, you may want to use the bridge feature of Tor.”You can get bridged by sending an email, from a gmail account, containing “get bridges” in the body of the email to the following email address bridges@torproject.org. Shortly after, you will receive an automatic message with the bridges. It is also possible to acquire bridges from the following url: https://bridges.torproject.org/

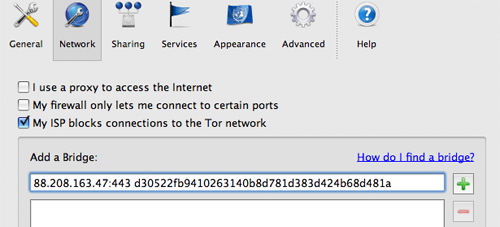

Open Vidalia's conrol Panel, go to Settings > Network and click “My ISP blocks connections to the Tor network”. Add each bridge address one at a time by pasting it into the “Add a Bridge” window and then clicking the “+” sign.

Most web services - including blog hosting services - require an email address so that they communicate with their users. For our purposes, this email address can’t connect to any personally identifiable information, including the IP address we used to sign up for the service. This means we need a new account which we sign up for using Tor, and we need to ensure that none of the data we use - name, address, etc. - can be linked to us. You should NOT use an existing email account - it’s very likely that you signed up for the account from an undisguised IP, and most webmail providers store the IP address you signed up under.

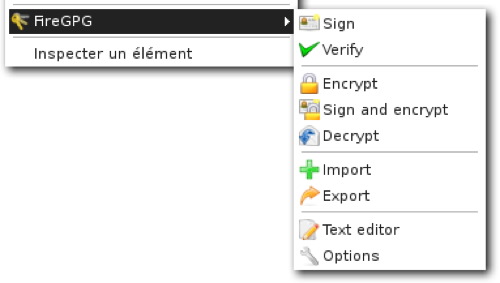

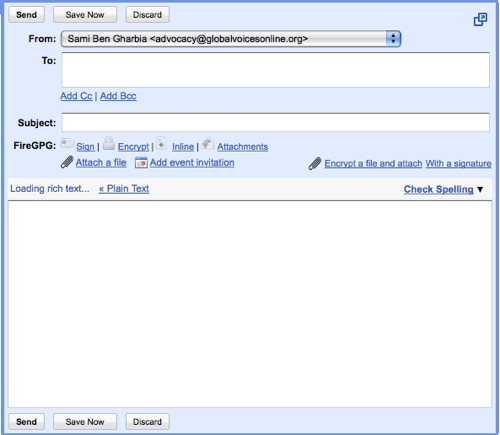

- a) Choose a webmail provider - we recommend Riseup.net and Gmail, but as long as you’re using Tor, you could use Yahoo or Hotmail as well. Also, you can easily register a free and quick webmail account with fastmail.fm. Why? Webmail is the best way to create a “disposeable” email address, one you can use to sign up for services and otherwise ignore. But a lot of users also use webmail as their main email as well. If you do this, it’s important to understand some of the strengths and weaknesses of different mail providers.Hotmail and Yahoo mail both have a “security feature” that makes privacy advocates very unhappy. Both include the IP address of the computer used to send any email. This isn’t relavent when you’re accessing those services through Tor, since the IP address will be a Tor IP address, rather than your IP address. Also, Hotmail and Yahoo don’t offer secure HTTP (https) interfaces to webmail - again, this doesn’t matter so long as you use Tor every time you use these mail services. But many users will want to check their mail in circumstances where they don’t have Tor installed - for your main webmail account, it’s worth choosing a provider that has an https interface to mail.Riseup.net provides webmail with a very high degree of security. They support PGP encryption (Pretty Good Privacy)- which is very useful if you correspond with people who also use PGP. You can sign up for a free account at https://mail.riseup.net/ and ask your correspondents (recipients) to register a free account as well.Gmail, while it doesn’t advertise itself as a secure mail service, has some nice security features built in. If you visit this special URL (https://mail.google.com/mail), your entire session with Gmail will be encrypted via https. You can also visit https://mail.google.com/mail/h/ a secure SSL Gmail webmail that automatically load into Basic HTML interface. (I recommend bookmarking that URL and using it for all your Gmail sessions.) Gmail doesn’t include the originating IP in mail headers, and you can add PGP support to Gmail by using the FireGPG, a Firefox extension that adds strong crypto to Gmail. FireGPG brings an interface to encrypt, decrypt, sign or verify the signature of text in any web page using GnuPG.

Monday, February 7, 2011

events.webmoney.ru

Это - сервис оповещений о событиях в WebMoney.

Это - сервис оповещений о событиях в WebMoney.Казалось бы, безобидная штука.

За исключением того, что Ваши события по умолчанию видны всем Вашим авторизированным контактам.

Вы купили доли БА? Пожалуйста, все Ваши авторизированные члены из WM знают об этом.

Вы поменяли WMZ на WMR на бирже? Пожалуйста, все Ваши авторизированные члены из WM знают об этом.

Вы решили выдать кому-то кредит? Пожалуйста, все Ваши авторизированные члены из WM знают об этом.

Вы решили выдать по лимиту доверия? Пожалуйста, все Ваши авторизированные члены из WM знают об этом.

Вы решили вывести средства банковским переводом? Пожалуйста, все Ваши авторизированные члены из ВМ знают об этом.

И так далее!

Более того, в профиле у корреспондентов информация, которая по идее должна быть закрытая.

Адрес прописки... телефон, E-mail...

А ведь для перевода денег, написания сообщений, получения денег - зачастую надо кого-то авторизировать. То есть, фактически в контактах зачастую присутствует кто попало. Да и даже если бы не кто попало, то черт побери, эти данные никакого желания даже им показывать не было.

1. Кого беспокоит приватность, не постыдитесь зайти на:

events.webmoney.ru/config и закрыть в настройках показ своих событий своим контактам. И не забудьте сделать то же, по всем отдельным сервисам

(Настройки отдельных сервисов, там доп. вкладка с кучей настроек).

Настройки приватности по событиям не работают в отношении событий, которые были опубликованы до включения настроек приватности и действуют только на новые события. Зайдите в интерфейс, поудаляйте события, которые не хотите, чтобы были видны.

2. В папке Windows и в файл hosts (чаще всего это папка C:\WINDOWS\system32\drivers\etc)

дописываем новую строчку:

127.0.0.1 events.webmoney.ru

После перезагружаемся.

Monday, March 2, 2009

Возражения против дактилоскопирования

• идентификация по отпечаткам пальцев осуществляется людьми, а людям свойственно ошибаться;

• чьи-либо отпечатки пальцев могут оказаться на месте преступления по вполне законной причине. Присутствие идентифицируемых отпечатков создает презумпцию виновности;

• отпечатки могут быть случайно или преднамеренно перепутаны в полицейской лаборатории;

• хранимые в полиции файлы с отпечатками могут быть преднамеренно изменены с целью обвинения невиновного;

• экспертные заключения по анализу отпечатков могут быть перепутаны или специально изменены.

Чем больше мы доверяем технологиям идентификации, тем больше различных видов мошенничества получаем взамен, а возможность преднамеренного мошенничества мы не сможем исключить никогда. Именно по этой причине дактилоскопирование не может гарантировать идентификацию, оно лишь обеспечивает связь конкретного пальца с записью в файле. Измените файл, и вы измените идентификацию.

Но у монеты есть и обратная сторона: дактилоскопия как средство строгой идентификации может быть использована репрессивными и тоталитарными режимами. Люди, стоящие у руля в таких обществах, обеспечивают свою власть в том числе и благодаря тому, что любой противник существующего порядка может быть идентифицирован и будет постоянно находиться под угрозой расправы до тех пор, пока не покорится или не будет уничтожен. Пропускная система во времена апартеида в Южной Африке и идентификационные карточки, выдаваемые палестинцам на оккупированных Израилем территориях, являются типичными примерами таких систем идентификации. Недемократические режимы нуждаются в системах точной идентификации: если подвергнуть наказанию не того человека, это увеличит число противников режима и, что, вероятно, более важно, даст возможность уйти от ответственности истинному виновнику.

Источник:

Симсон ГАРФИНКЕЛЬ,

"Все под контролем: Кто и как следит за тобой"

Friday, March 4, 2005

The Art of Intrusion: The Real Stories Behind the Exploits of Hackers, Intruders and Deceivers. Kevin D. Mitnick, William L. Simon

Hacker extraordinaire, Kevin Mitnick delivers the explosive encore to his bestselling "The Art of Deception". Kevin Mitnick, the world's most celebrated hacker, now devotes his life to helping businesses and governments combat data thieves, cybervandals, and other malicious computer intruders. In his bestselling "The Art of Deception", Mitnick presented fictionalized case studies that illustrated how savvy computer crackers use "social engineering" to compromise even the most technically secure computer systems. Now, in his new book, Mitnick goes one step further, offering hair raising stories of real life computer break ins and showing how the victims could have prevented them. Mitnick's reputation within the hacker community gave him unique credibility with the perpetrators of these crimes, who freely shared their stories with him and whose exploits Mitnick now reveals in detail for the first time, including: a group of friends who won nearly a million dollars in Las Vegas by reverse engineering slot machines; two teenagers who were persuaded by terrorists to hack into the Lockheed Martin computer systems; two convicts who joined forces to become hackers inside a Texas prison; and, a "Robin Hood" hacker who penetrated the computer systems of many prominent companies and then told them how he gained access. With riveting "you are there" descriptions of real computer break ins, indispensable tips on countermeasures security professionals need to implement now, and Mitnick's own acerbic commentary on the crimes he describes, this book is sure to reach a wide audience and attract the attention of both law enforcement agencies and the media.

Monday, February 16, 2004

Mobile positioning in GSM-networks

Мобильное позиционирование в GSM-сетях

Может ли оператор сотовой связи определить нахождение его абонента, и с какой точностью? Да может.

Позиционирование абонента сотовой связи нацелено на осуществление автоматического определения его местоположения в пределах сот и имеет принципиально два аспекта: безопасность и коммерцию, когда абоненту предлагаются различные варианты информационных сервисов или их наполнения в зависимости от текущего местоположения. Одна из частных задач определения местоположения - это отслеживание точного местоположения мобильных устройств в экстренных ситуациях, позиционирование абонента, позвонившего с мобильного телефона в службу экстренной помощи. Следствием этого может быть и нарушение приватности абонента в связи с выдачей местоположения при включенной сотовой трубке.

Задача позиционирования местоположения абонента допускает два решения: строго навигационное – нахождение его географических координат - широты и долготы, декартовых координат, или упрощенное - однозначная определение положения на местности, что, тем не менее, достаточно для большинства коммерческих приложений. Поэтому следует различать определение точного положения (позиционирование) и местонахождению пользователя (район, область) без знания точных координат. Примером этого могут служить широковещательные сообщения о районе нахождения (информационный канал 050), которые меняются в зависимости от местоположения абонента.

Данная статья – это обзор технических принципов лежащих в основе локализации сотовой трубки на доступном языке, которая, однако, не претендует на то, чтобы охватить все технические аспекты этой проблемы.

Здесь же я не стану вдаваться в морально-этические проблемы или проблемы нарушения приватности и соответственно безопасности абонентов. Пусть каждый сам решает хорошо это или плохо и нужно ли этого опасаться.

В качестве введения в тему статьи опишу одну черту присущую GSM-протоколу и необходимую для обеспечения работы сотовой сети.

В сети GSM существует процедура Periodic Location Update (периодическое обновление местоположения), которая запускается в результате любого «события»: входящий или исходящий звонок, прием или передача SMS, включение или выключение самого аппарата, смена LAC у сот (Location Area Code – локальный код зоны), принудительная перерегистрация в сети в период кратный 6 минутам. На Velcom, к примеру, он равен 180 минутам. Ну, и естественно при смене оператора при роуминге. Последнее я добавил только ради полноты изложения. Стоит отметить, что телефон регистрируется в группе сот с одинаковым LAC, а не в отдельной соте. При поступлении входящего вызова, поиск мобильного аппарата ведется по все зоне и сигнал передается сразу на все антенны, принадлежащие группе сот с одинаковым «локальным кодом зоны». У соседних сот должен быть один «локальный код зоны». Должен, но не обязан. LAC для своих сот назначает сам оператор, как правило, они завязаны на географический регион нахождения соты. Это, за редким исключением, соблюдается в Velcom, где первая цифра отвечает за область, последующие за районы и крупные города. Для Минска я наблюдал четыре значения для «кодов зоны»: 100, 101, 120, 121. И «локальные коды зон» странно, но старательно перемешаны, что вызывает постоянную перегистрацию и корректировку местоположения мобильного телефона.

«Периодическое обновление местоположения» наводит помехи на различное радиооборудование. В колонках или наушниках слышны характерные импульсные наводки, постепенно затухающие с уменьшением излучаемой мощности аппаратом, который автоматически подстраивается под минимально необходимый уровень. Эти же наводимые мобильным телефоном помехи вызовут появление на мониторе компьютера или телевизоре красивых горизонтальных полос, а оптическую мышь заставят рвано перемещать курсор по экрану.

Это, кроме всего прочего, приводит к ускоренному разряду батарей.

В одном из зданий в Минске, адрес которого я намеренно оставлю в тайне, проход по коридору сменил шесть сот. Буквально каждые два-три метра.

Чтобы сотовый телефон передал свое местонахождение необходимо, чтобы он вошел в активное соединение автоматически или принудительно.

В режиме ожидания сотовый телефон прослушивает несколько соседних сот, и, когда уровень сигнала в соседней станет больше, мобильник туда и переходит. Мобильный телефон предпочтет диапазону 900 МГц соту с диапазоном 1800 МГц, даже если разница уровня сигнала в ней меньше чем в 900 на величину в пределах, как правило, 12-ци дБ. Приоритет в 12 дБ может меняться оператором. Так происходит передача абонента из соты в соту.

В нашей белорусской реальности мобильник начинает излучать не только при смене сот, но даже при смене их секторов. Соты Velcom-а, в большинстве случаев, имеют три лепестка, делящих соту на три сектора по 120 градусов, реже, в местах повышенного скопления абонентов, – четыре.

Метод идентификаторов сот

Метод Cell ID (идентификатор соты) - самый простой в реализации метод, в котором местоположения пользователя определяют по активной соте, в которой он находился. Метод не требует модификации сотового телефона, только минимального изменения программного обеспечения GSM-оператора. Точность определения положения в до 150 метров в городе при плотно расположенных сотах и до 35 километров на открытой местности (сельская местность, шоссе, пригород).

Метод идентификаторов сот и временной компенсации

В англоязычных источниках этот метод называется CI+TA (Cell ID + Timing Advance).

В момент разговора или регистрации определяется величина TA (Timing Advance -временная компенсация) - время задержки распространения сигнала, позволяющее определить расстояние до антенны, - параметр необходимый для корректного прохождения пакетов в GSM. Она же имеет смысл расстояния до антенны. Принимает значения от 0 до 63. Одна единица равна 547м. Отсюда и предел размера соты по стандарту GSM – 34.5 км. Для того чтобы узнать расстояние в метрах, нужно значение «временной компенсации» умножить на 547. Параметр ТА доступен из инженерного меню (сетевого монитора). Учитывая, что, как правило, все соты могут иметь сектора точность метода в пределах 200-300 метров при плотных сотах и до 500 м за городом. Метод заложен в самом стандарте GSM и не требует модификации оборудования.

Метод времени прибытия

В английском варианте этот метод называется TOA - Time of Arrival (время прибытия).

Позиционирование основано на измерении интервалов времени, за которые сигнал с мобильного телефона достигает трех или более точек, оснащенных LMU (Location Measurement Units - измерительных модулей системы). MLC (Mobile Location Centre - центр расчетов положения) запрашивает ближайшие к мобильному телефону LMU и вычисляет положение телефона на основании времени приема сигналов (временных задержек) в фиксированных пунктах. Скорость всего процесса обработки зависит от времени ожидания пакета данных и доходит до нескольких секунд. Модули LMU размещаются в пределах сотовой сети в фиксированных пунктах отдельно или на базовых станциях там, где они могут контролировать территорию соседних сот. В среднем один LMU ставиться на четыре базовых станции.

Не оказывает никакого влияния на сотовую трубку. Обеспечивает точность позиционирования 125 метров в более чем 50 процентов случаев. Для реализации требует высокой плотности сети, высокая стоимость дополнительного оборудования и затрат на обслуживание. Внутренние часы сети для обеспечения точности требуют высокой синхронизации с использованием GPS. Возрастает загруженность сети, так как сеть должна подключить к приему сигнала телефона, запрашивающего свои координаты, кроме той, в которой он находится, еще и смежные соты.

Метод разности времен (задержки сигнала)

По-английски метод называется E-OTD - Enhanced Observed Time Difference. Представлен 22 февраля 2001 финской компанией Nokia. Метод основан на измерении разницы во времени прибытия сигнала в одну базовую станцию, имеющую блок LMU и в еще, как минимум, две соты с таким же оборудованием. Для разгрузки телефонного аппарата все сложные вычисления выполняет MLC (Mobile Location Center - центр локализации мобильных телефонов). Различают два алгоритма получения координат: круговой (circular) и гиперболический (hyperbolic), отличающиеся степенью погрешности определения координат, и изначальным положением сотового телефона относительно базовых станций.

Для реализации метода нет необходимости в подключении смежных сот для приема сигнала телефона, запрашивающего свои координаты, требуется меньшее количество LMU. Метод не требует синхронизации часов с помощью дорогостоящей GPS. Обеспечивает точность до 100 метров. Для получения информации о местоположении на мобильном аппарате требуется модификация его программного обеспечения. Метод требует применения нового оборудования для оператора сотовой связи, установку модулей синхронизации.

SIM Toolkit

Большинство сотовых телефонов имеют доступ к параметрам текущей соты – Cell ID (идентификатор соты). Часть поддерживает также доступ к NMR (Network Measure Radio – измерение радиопараметров сети). Вручную к этим параметрам можно получить доступ через инженерное меню («сетевой монитор»). На этих параметрах основан метод SIM Toolkit (набор инструментальных средств для SIM). Для своей реализации метод не требует модификации существующей инфраструктуры GSM-сети. Применим как внутри зданий так и вне их. Точность метода зависит от плотности сети и находиться в пределах от 50 м до 1 км в городе и до 35 км за городом. Быстрота обновления местоположения во времени – 5 секунд при запроса инициированного пользователем, 10 секунд при автоматическом запросе.

WAP

В WAP версии 1.1 есть функция WTAI (Wireless Telephony Application Interface – интерфейс для разработки приложений для беспроводных телефонов) позволяющая через язык сценариев WML (Wireless Markup Language – язык разметки для беспроводных телефонов) сделать запрос Cell ID. WAP версии 1.2 позволяет запросить NMR. Метод не оказывает влияния на сеть. Для него характерная низкая стоимость интеграции с WAP-обозревателем мобильного аппарат. Работает только с WAP. Высокая скорость, потому что информация о местоположении передается в потоке данных. Точность зависит от плотности сети. Может нарушать приватность пользователей, так как владелец WAP-ресурса получает доступ к информации из сети.

Вспомогательный GPS

В английском варианте метод носит название Assisted Global Positioning System (вспомогательная система глобального позиционирования).

Спутниковая навигационная система GPS (Global Positioning System – система позиционирования на земле) - это сеть американских военных спутников Navstar, используемая для наведения корабельных ракет на цели и, в коммерческих целях, для позиционирования наземных приемников. Метод определения местоположения в GPS основан на оценке времени распространения сигналов со спутников. Для определения местоположения GPS-приемнику может потребоваться до 40 секунд.

Главный принцип вспомогательного GPS – это интеграция приемника GPS, мобильного телефона и средств передачи координатной информации в сотовую сеть. Военным доступна точность в 10 метров, для коммерческих применений точность, обеспечиваемая данным методом, от 5 до 50 метров. Требует минимальной модификации сети. Высокая стоимость мобильного аппарата – антенна, аппаратное и программное обеспечение. Возрастает не только цена, но размеры и потребление энергии. Работает только вне зданий. Для работы абонент должен находится в пределах прямой видимости не менее трех спутников системы.

Впервые напечатано в Компьютерной Газете.

Оригинальная подпись в статье не приведена

Friday, October 17, 2003

The Art of Deception. Kevin D. Mitnick, William L. Simon

The world's most infamous hacker offers an insider's view of the low-tech threats to high-tech security. Kevin Mitnick's exploits as a cyber-desperado and fugitive form one of the most exhaustive FBI manhunts in history and have spawned dozens of articles, books, films, and documentaries. Since his release from federal prison, in 1998, Mitnick has turned his life around and established himself as one of the most sought-after computer security experts worldwide. Now, in "The Art of Deception", the world's most notorious hacker gives new meaning to the old adage, "It takes a thief to catch a thief." Focusing on the human factors involved with information security, Mitnick explains why all the firewalls and encryption protocols in the world will never be enough to stop a savvy grifter intent on rifling a corporate database or an irate employee determined to crash a system. With the help of many fascinating true stories of successful attacks on business and government, he illustrates just how susceptible even the most locked-down information systems are to a slick con artist impersonating an IRS agent. Narrating from the points of view of both the attacker and the victims, he explains why each attack was so successful and how it could have been prevented in an engaging and highly readable style reminiscent of a true-crime novel. And, perhaps most importantly, Mitnick offers advice for preventing these types of social engineering hacks through security protocols, training programs, and manuals that address the human element of security.

Tuesday, November 28, 2000

Social Engineering: gender determination on message text

Социальная инженерия: определение пола по тексту сообщения

В этой статье будет сделана первая попытка систематического изложения методов "социальной" инженерии (транскрибированный англоязычный термин означающий прикладную психологию) применяемых как хакерами, так и годными на то, чтобы использовать в повседневной жизни. Применением психологических методик для атак компьютерных систем не гнушаются даже продвинутые хакеры. Тот же Кевин Митник многого достиг в первую очередь социальной инженерией. Эти навыки давно в ходу у криминалистов (криминальная психология), следопытов, сыщиков, спецслужб и иже с ними и без них...

Социальная инженерия в свою очередь подразделяется на два основных раздела: деликатные и агрессивные методы. Хотя, по сути, разница между ними как между "черной" и "белой" магией, и в самом грубом определении социальная инженерия называется "психофашизм". Я, естественно, пойду по "деликатной стезе". Это же обрушивается на, уже ничего не подозревающую, публику в виде надоедливой рекламы, игры на сексуальных инстинктах, оболванивании очередным "многоуровневым маркетингом". Так что, я в этом ряду просто зарвавшийся в своем любопытстве и наблюдательности "академический ученый"...

Толчком к написанию "моего творения" послужила статья Игоря Ворошилова "Как выбрать свой собственный НИК", опубликованная в 39 номере КГ за 3 октября. "В каждой шутке есть доля шутки", но за шутливой формой изложения, я увидел тезисы для построения анализа и проведения реконструкции ника, с целью определения пола, возраста, образования или психологического состояния обладателя псевдонима. Не знаю, приходила ли автору такая идея в голову? Но, "обратные задачи" некорректны по своей постановке и, в общем случае, допускают множественное решение. Психика человека, как и его речь вероятностна, поэтому, и к выводам, полученным в результате анализа текстов, необходимо относиться как к вероятностной оценке. И последнее: в статье, по возможности, я буду абстрагироваться от психоанализа и сексологии. Газета-то, компьютерная, и речь пойдет о текстах электронных документов, чатов, или, на крайний случай, пейджерных сообщений. Основные тезисы для удобства я свел в таблицу.

| Признак | Особенности, преобладание в тексте | |

| Мужчины | Женщины | |

| Информационная избыточность | Больше затрачивается слов на выражение мыслей одинакового содержания | |

| Нововведения в языке | Неологизмы и термины, восприимчивость к новому языку, стремление изобретать новые слова, клички | Нейтральность. Устаревшие слова и обороты |

| Эмоциональность | Описание действий, предметов | Описание чувств, эмоций, психического и физиологического состояния |

| Конформизм | Небрежность и раскрепощенность. Больше "ярлыков", кличек, прозвищ, унизительных обращений. | Ориентировка на установленные обществом шаблоны и штампы. Избежание "панибратства". |

| Построение мышления | Опора на логику, здравый смысл, вербальное описание | Ассоциативность, образность мышления |

| Детализация | Выдача "контура", схемы, основных моментов, детализация опускается или уходит в конец сообщения | Обстоятельность, порой патологическая, стремление выдать больше деталей |

| Объем словарного запаса | При равных условиях значительно выше | |

| Предпочтения в литературе | Проза | Поэзия |

| Предпочтение в науках | Технические, точные дисциплины, соответственно, склонность к "технократическому" подходу и описанию | Гуманитарные дисциплины, соответственно, склонность к гуманитарному подходу и описанию |

| Частота употребления частей речи | Больше существительных и глаголов | Больше прилагательных, превосходных степеней, междометий, уменьшительных вариантов слов |

| Существительные | Абстрактные | Конкретные |

| Залог глаголов | Активный | Пассивный |

| Суффиксы | Характерная тенденция к употреблению уменьшительных и ласкательных суффиксов | |

| Обозначение цветов | Основные тона | Оттенки, специфические названия |

| Отношение к объекту или событию | Преобладание утилитарности (полезность, абстрагирование от эмоций и контекста), агрессивная позиция | Преобладание личностного отношения (симпатия, удовольствие), пассивная позиция, уступчивость |

| Описание маршрута | При описании опора на направление | При описании опора на ориентиры, приметы |

Вместо послесловия

В статье признаки речевых особенностей полов даются только для людей с, так называемой, "традиционной сексуальной ориентацией". Различия для людей с аномальным поведением (я не смог подыскать более мягкое определение, чтобы не задеть самолюбие "сексуальных меньшинств") здесь не рассматривались.

С этим можно долго спорить, но у мужчин и женщин различия в мышлении, и речи, соответственно, столь сильны, что по меткому выражению одного психолога "они напоминают два, генетически совместимых, различных биологических вида, вынужденных уживаться и договариваться между собой". Как следствие этого, можно привести и тот факт, что "мужчина лучше поймет мужчину", и наоборот, женщина - женщину.

На речь человека накладывает отпечаток не только его пол, но возраст, раса, национальность, место рождения, образование, профессия. Не только взломом шифров и построением математических основ компьютерных систем, которыми мы пользуемся, и по сей день, но и этими проблемами занимался Алан Тьюринг (1912-1954) - английский математик и криптоаналитик, один из основателей кибернетики наряду с Клодом Шенноном и Норбертом Винером. Как у многих гениев у него была трагическая судьба. Попав под ложное обвинение в гомосексуализме, он был арестован, и поставлен судом перед выбором: или тюрьма или лечение. От годового лечения его психика пошатнулась, почти до полного одиночества сузился его круг общения. Те, на кого он работал (британский "большой брат"), не спускали с него глаз: он слишком много умел, и знал для преступника и сумасшедшего. 8 июня 1954 года он синтезировал цианистый калий. Так что, не следует слишком увлекаться анализом текстов...

Игра Тьюринга

В Технологическом институте Джорджии (Georgian Institute of Technology) США Джошуа Берман (Joshua Berman) использовал принципы Тьюринга для ведения исследования по социологии виртуальных сообществ и разработки программного обеспечения. Игра, доступная по адресу "http://www.cc.gatech.edu/elc/turing" в "реальном времени" может приблизительно просчитать пол, возраст и многое другое. Там же есть и поддержка чата для любителей интеллектуальных развлечений, где лучше владеть английским в совершенстве, чтобы не зачислили в "пятилетние папуасы" :). Правда, для специалистов по математической лингвистке этот сайт имеет минимальную ценность.

Wednesday, April 26, 2000

Hide Your Assets and Disappear

By Edmund Pankau

EDMUND J. PANKAU, rated one of the nation's top 10 private investigators, is a world-renowned professional speaker and author of numerous articles and several award winning books on privacy and investigation. His published books include Check It Out: Everyone's Guide to Investigation (Contemporary, 1992), How to Make $100,000 a Year as a Private Investigator (Paladin, 1993) and The P.I. Portfolio (Inphomation, 1994). He is the associate editor of PI Magazine and a contributing writer to International Living and many financial and investigative trade journals and magazines. His experiences and cases have been featured in such publications as Time, BusinessWeek, People, USA Today and the New York Times. He has appeared as a guest on radio and TV on ABC 20/20, Larry King Live, BBC London, Geraldo Rivera, CNBC Moneyline and America's Most Wanted as an authority on privacy issues. Ed is a graduate of Florida State University and is the director of Pankau Consulting, an investigative agency headquartered in Houston, Texas. If you really want to find him, it has been rumored that he was last sighted on the island of Roatan off the coast of Honduras. (P.S. Try to find him at Hideyourassets.com.)